Ботнет Satori сканирует сеть в поисках уязвимых майнеров Ethereum

Операторы ботнета Satori запустили крупномасштабную операцию по сканированию сети в поисках незащищённых майнинговых ферм Ethereum. Об этом пишет Bleeping Computer со ссылкой на несколько источников.

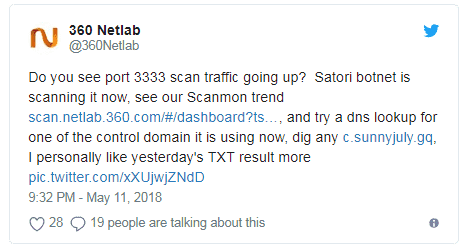

Злоумышленников интересуют открытые порты 3333, которые могут давать возможность удалённого управления майнинговым оборудованием.

Сканирование началось 11 мая, сообщают исследователи Netlab, которые первыми зафиксировали подозрительную активность и связали её с ботнетом Satori.

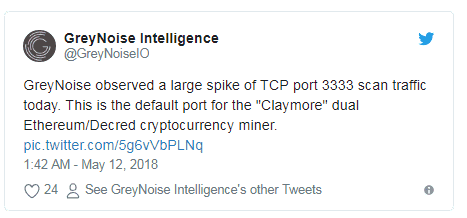

На следующий день аналитики GreyNoise предоставили дополнительную информацию, проанализировав поведение скомпрометированных устройств. Они сообщили, что злоумышленники ищут устройства, использующие майнинговый клиент Claymore.

«Как только атакующий определяет сервер, работающий под управлением ПО Claymore, он отправляет инструкции, чтобы изменить конфигурацию устройства, и подставляет свой ETH-кошелёк», – пишут они.

GreyNoise связывает наблюдаемое явление с группой IP-адресов из Мексики, принадлежащей двум интернет-провайдерам, тысячи GPON-роутеров которых за несколько дней до этого были атакованы пятью различным ботнетами и скомпрометированы.

Согласно имеющимся доказательствам, Satori использует GPON-роутеры для сканирования майнеров Claymore, запуска эксплойта и перенаправления добываемых Ethereum и Decred на собственные кошельки.

Исследователи Netlab подтвердили опубликованную GreyNoise информацию.

«Источником сканирования порта 3333 являются 17 000 независимых IP-адресов из Мексики, в основном принадлежащих Uninet SA de CV, telmex.com», – пишут они.

Похожая атака на держателей криптовалют была зафиксирована в ноябре прошлого года.

Фото: BeeBright

Подписывайтесь на наш Telegram и будьте в курсе всех новостей!

Источник: ttrcoin.com