Как сообщает University of Toronto’s Citizen Lab, злоумышленники из египетской телекоммуникационной компании Telecom используют вредоносное ПО чтобы тайно эксплуатировать мощности пользователей для майнинга Monero.

В сообщении, опубликованном на сайте лаборатории, объясняется принцип использования схемы, которую специалисты назвали AdHose:

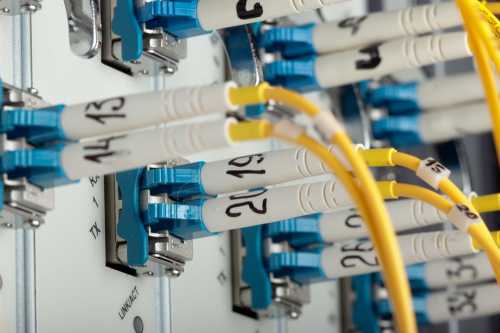

«Мы обнаружили промежуточные устройства в точке демаркации Telecom Egypt. Они использовались для перенаправления пользователей десятка провайдеров на браузерные майнинг-скрипты».

Telecom Egypt — это крупная государственная телекоммуникационная компания, и настройки, о которых идёт речь, стоят на огромном количестве промежуточных устройств, в том числе в устройствах Sandvine PacketLogic, используемых для государственного надзора в Турции и Сирии. В январе исследователями было обнаружено 5700 устройств, пострадавших от AdHose.

Однако в комментариях, которые Sandvine дала CoinDesk, компания отказалась признать справедливость выводов Citizen Lab:

«Судя по предварительному анализу доклада, некоторые заявления Citizen Lab являются технически неточными и заведомо ложными. […] Мы никогда не имели, прямо или косвенно, каких-либо коммерческих или технологических отношений с любыми известными поставщиками вредоносных программ, и в наши продукты не внедряют и не могут внедрить вредоносное программное обеспечение. Наши продукты действительно включают функцию перенаправления, но перенаправление HTTP — это технология, которая часто включается во многие типы технологических продуктов».

Пресс-секретарь Sandvine также заявил, что в настоящее время компания проводит расследование обвинений.

Отметим, что тренд «криптохакинга» продолжает набирать обороты. Ранее стало известно о коде Coinhive, который перенаправлял пользователей на вебсайт, подключавший их устройства к майнингу Monero.

Источник: coinmarket.news

Please enter CoinGecko Free Api Key to get this plugin works.

Ваш адрес email не будет опубликован.